Add-VpnConnection -Name „vpn“ -ServerAddress „vpn“ -TunnelType IKEv2 -EncryptionLevel Required -AuthenticationMethod EAP -SplitTunneling -AllUserConnection -RememberCredential -DnsSuffix mein-kunde.local

Set-VpnConnectionIPsecConfiguration -ConnectionName „vpn“ -AuthenticationTransformConstants GCMAES256 -CipherTransformConstants GCMAES256 -EncryptionMethod AES256 -IntegrityCheckMethod SHA256 -DHGroup Group14 -PfsGroup PFS2048 -PassThru

Add-VpnConnectionRoute -ConnectionName „vpn“ -DestinationPrefix 10.69.0.0/16 -PassThru

Und was passiert hier?

Legt eine IPSec/MsCHAPv2 VPN-Verbindung an. Authentifiziert wird mit User+Kennwort-Kombination über gesicherten Kanal. Nach dem Verbindungsaufbau gibts vom Server die nötigen DNS-Server, selbst setzt man den DNS-Suffix. Passwort darf gespeichert werden, andere User am PC dürfen auch die VPN-Verbindung nutzen.

Abschließend wird eine große Route gesetzt auf das Zielnetz. Was dann tatsächlich drüber geroutet wird, kann das Ziel via FW nochmal eingrenzen.

Will man sich manuell am Windows-Logon-Screen via VPN verbinden können (so dass eine Anmeldung an der Domäne geht und die GPOs greifen), muss der PC Teil einer Domäne sein, damit überhaupt am Screen das Icon dazu auftaucht.

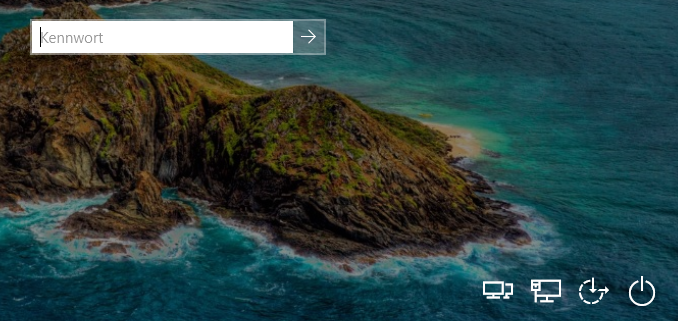

Ohne-Domänenmitgliedschaft:

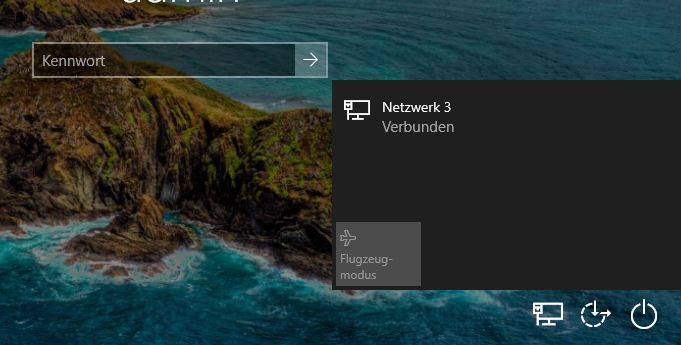

Und mit:

(man beachte das neue Icon – Netzwerkanmeldung)

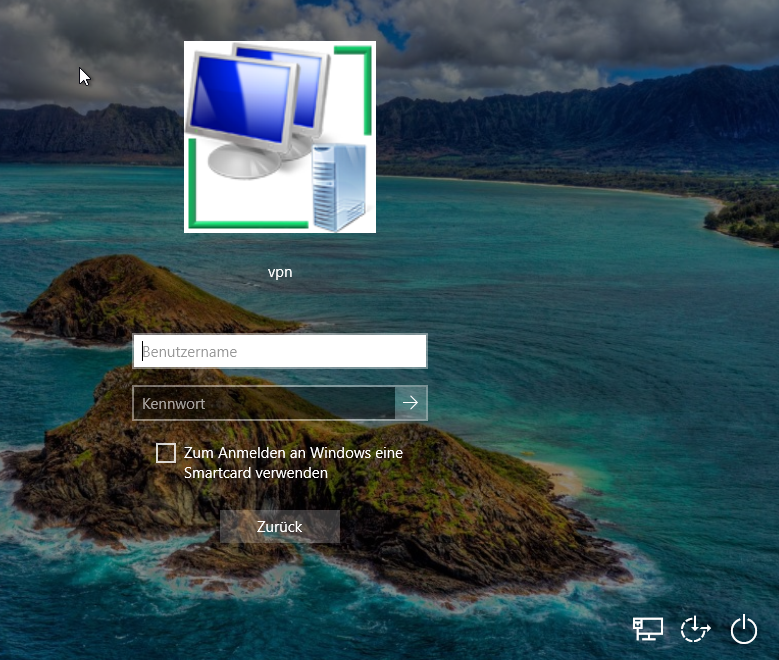

Die erste Abfrage sind die VPN-Zugangsdaten. Sind diese eingegeben, wird verbunden angezeigt.

Jetzt kann man sich mit den gewohnten Windows-Zugangdaten anmelden an der Domäne.