Der Windows-Terminaldienst scheint sich selbstständig ein eigenes Zertifiakt zu generieren und präsentiert dies den jeweiligen RDP-Benutzern.

Unschön!

Wie richtig machen? Hat man eine Windows-CA im Haus oder kauft ein öffentliches Zertifikat, dieses in den lokalen Zertifikatsspeicher von Windows importieren.

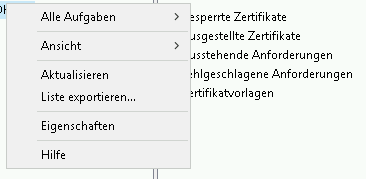

Alternativ über den lokalen Certspeicher (mmc -> Zertifikate -> Dieser Computer rechtsklick auf Eigene Zertifikate -> Zertifikate -> alle Aufgaben – Erweiterte Vorgänge -> Benutzerdefinierte Anforderung erstellen

4 mal weiter klicken und schon hat man ein gültiges Zertifikat im Ordner:

Jetzt dem TS zuweisen mit: (immer Powershell als Admin)

Get-ChildItem-Pathcert:/LocalMachine/My

CERT-Fingerprint merken und mit … aktivieren:

$TSpath = (Get-WmiObject -Class „Win32_TSGeneralSetting“ -Namespace root\cimv2\terminalservices -Filter „TerminalName=’RDP-tcp'“).__path

Set-WmiInstance -Path $TSpath -Argument @{SSLCertificateSHA1Hash=“A37E315C6576A2431B7D45868736989DD7ACF1D0″}

$TSpath= (Get-WmiObject-Class"Win32_TSGeneralSetting"-Namespaceroot\cimv2\terminalservices-Filter"TerminalName='RDP-tcp'").__pathSet-WmiInstance-Path$TSpath-Argument@{SSLCertificateSHA1Hash="5C526C2AB97D100249B411EA11566D55846B5ED3"}

Greifen jetzt jedoch Systeme aus der Ferne drauf zu, kann es sein, dass der Client meldet „Es konnte keine Sperrprüfung für das Zertifikat durchgeführt werden.

Grund ist, dass standardmäßig eine Microsoft CA, die Sperrliste nur im LDAP veröffentlicht, wo in der Regel externe Systeme keinen Zugriff haben. Was tun?

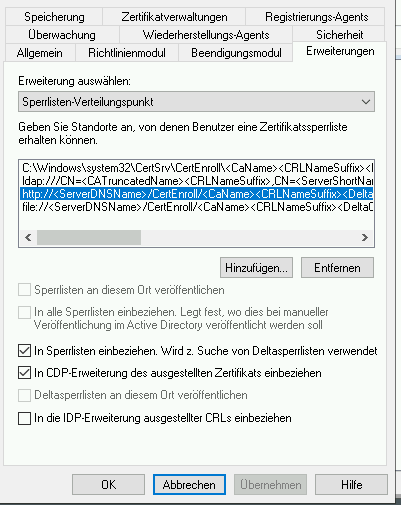

Neues Zertifikat ausstellen und vorher in der Windows CA aktivieren, dass es auch per HTTP veröffentlicht werden soll:

Eigenschaften wählen

Und jetzt ganz wichtig, zwei Haken setzen bei In Sperrliste einbeziehen und In CDP-ERweiterung einbeziehen. Speichern – Dienst neustarten und das Zertifikat neu ausstellen.

Quelle u.A. https://www.frankysweb.de/tipp-zertifikat-fr-rdp-austauschen/