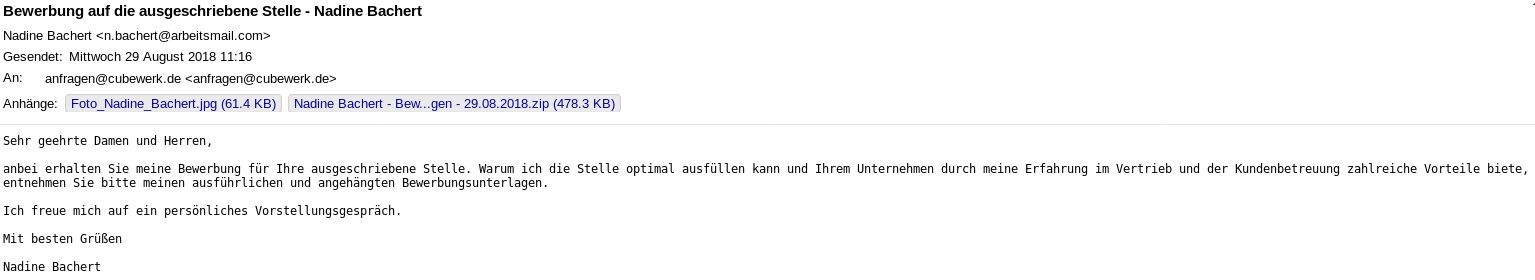

Wir suchen aktuell Unterstützung im Büro und haben dies via Facebook angekündigt. Prompt – zwei Tage später – erhielten wir eine E-Mail in folgender Aufmachung:

Ein aussagekräftiges Foto wurde mitgeschickt. Das Anschreiben ist ebenso fehlerfrei. Via Google Bilder-Rückwärtssuche zeigt sich, dass es sich hier um ein zufällig ausgewähltes Bild handelt – in diesem Fall von einer Studentin aus München, die Ihr Bild bei Linkedin hinterlegt hat. Also richtiges Bild für falsche Person missbraucht.

Der Anhang der Datei heißt

Nadine Bachert – Bewerbungsunterlagen – 29.08.2018.zip

Eine Zip-Datei mit folgendem Inhalt:

Nadine Bachert – Bewerbung – 29.08.2018 – Copy.exe

Nadine Bachert – Bewerbung – 29.08.2018.exe

Hier hat der Hacker entweder irrtümlich oder bewusst, die Datei doppelt abgelegt (Copy).

Durch den englischen Zusatz „Copy‘ lässt sich ableiten, dass der Absender ein nicht deutsches Betriebssystem verwendet oder absichtlich verschleiert hier.

Aktuell erkennen lediglich sehr wenige Virenscanner diese Art trojanisches Pferd. (Stand 28.08.2018 – 11/50).

Analysieren wir die eigentliche e-Mail weiter, können wir noch folgendes erkennen:

Ursprünglich an uns verschickt, wurde sie von der IP-Adresse 212.86.108.85

Received: from [212.86.108.85] (helo=arbeitsmail.com)

diese ist laut Ripe einer Firma ON-LINE DATA LTD auf den Seychellen zugeordnet – vermutlich hier aber auch nur ein Zwischenpunkt, zur Verschleierung.

Vermutlich verwendet wurde als Absendesystem ein Apple-Gerät:

Mime-Version: 1.0 (Mac OS X Mail 8.2 \(2104\))

X-Mailer: Apple Mail (2.2104)

Auch dies kann jedoch eine Nebelkerze sein.

Die E-Mail Domain (arbeitsmail.com) selbst (die vermutlich aber auch nur gefälscht ist) kann einem russischen Anbieter in Novosibirsk zugeordnet werden.

Was lernen wir daraus?

Augen auf beim Umgang mit Bewerbungen.

Keine ausführbaren Dateien in Bewerbungen öffnen / anklicken.

Im Zweifel – eigenen IT-Dienstleister um Vorab-Prüfung bitten.