SPF ist eine Methode um festzulegen, welche Server berechtigt sind, E-Mails für eine bestimmte Domain wie z.B. cubewerk.de zu versenden.

Der Empfänger kann hiermit prüfen, ob die Mail von einem gültigen Absenderserver kommt oder evtl. von einem Spammer verschickt wurde.

Alles was hierzu nötig ist, ist ein passender DNS-Eintrag im DNS-Server – des in der Regel – Providers, über den man mit dem UCS-Server seine ausgehenden Mails relayed. Am Beispiel von Domainfactory sieht unser Eintrag wie folgt aus:

cubewerk.de text = „v=spf1 mx a include:ispgateway.de -all“

Zusätzlich sei auch DKIM erwähnt:

Dies ist eine Methode, um aus dem e-Mail Body sowie Teilen des Headers und einem nur dem Absender bekannten privaten Schlüssel, eine Hashsumme zu bilden und diese an die E-Mail anzuhängen. Empfänger können dann verifizieren, ob die E-Mail wirklich vom Absender stammt und ob diese unter Umständen auf dem Transportweg verändert wurde. Es handelt sich hier nicht um Verschlüsselung. Lediglich eine Verifizierungsmöglichkeit für den Empfänger.

Zur Einrichtung kommt auf Linux-Systemen opendkim-tools zum Einsatz. Bei Univention muss man ein passendes Debian-Repo hinterlegen und kann sich bei der Einrichtung in großen Teilen an die Anleitung von Herr Kofler (siehe Quellen)

Folgendes war jedoch abweichend zu beachten:

Univention arbeitet bei allen Konfigurationen mit Templates. Somit folgende Einstellungen zusätzlich in ‚/etc/univention/templates/files/etc/postfix/main.cf.d/10_general‘ hinterlegen:

milter_default_action = accept

milter_protocol = 6

smtpd_milters = inet:localhost:12345

non_smtpd_milters = inet:localhost:12345

und mit … einlesen:

univention-config-registry commit /etc/postfix/main.cf

Zusätzlich war es abweichend nötig, in der /etc/opendkim.conf die Zeile mit Socket … einzukommentieren.

Die Schlüssel können mit verschiedenen Tools erstellt werden. Das Tool von opendkim hat bei uns nicht funktioniert – stattdessen:

openssl genrsa -out private.key 2048

openssl rsa -in private.key -pubout -out public.key

Der Pubkey muss dann ab in den DNS – jedoch in einer bestimmten Form – ohne Anführungszeichen oder Zeilenumbrüche:

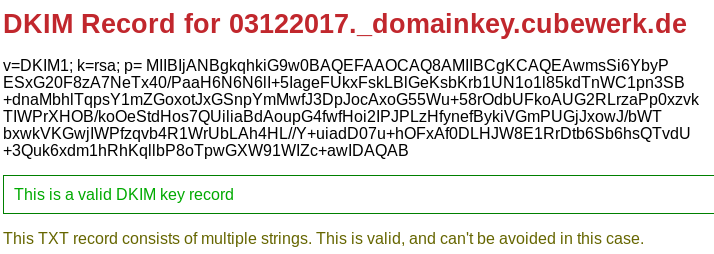

v=DKIM1; k=rsa; p=

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAwmsSi6YbyPESxG20F8zA7NeTx40/PaaH6N6N6lI+5IageFUkxFskLBlGeKsbKrb1UN1o1l85kdTnWC1pn3SB+dnaMbhlTqpsY1mZGoxotJxGSnpYmMwfJ3DpJocAxoG55Wu+58rOdbUFkoAUG2RLrzaPp0xzvkTIWPrXHOB/koOeStdHos7QUiliaBdAoupG4fwfHoi2IPJPLzHfynefBykiVGmPUGjJxowJ/bWTbxwkVKGwjIWPfzqvb4R1WrUbLAh4HL//Y+uiadD07u+hOFxAf0DLHJW8E1RrDtb6Sb6hsQTvdU+3Quk6xdm1hRhKqllbP8oTpwGXW91WIZc+awIDAQAB

Verifiziert werden kann dann mit:

http://dkimcore.org/c/keycheck

Ausgehende E-Mails „stempelt“ jetzt Postfix brav in der Form:

Dec 4 08:24:02 ucs postfix/smtpd[8023]: connect from unknown[192.168.0.13]

Dec 4 08:24:02 ucs postfix/smtpd[8023]: 4A96A21F2: client=unknown[192.168.0.13]

Dec 4 08:24:02 ucs postfix/cleanup[8026]: 4A96A21F2: message-id=<1kn6gvvepd02.8zha7uf6nao7@intern.cubewerk.local>

Dec 4 08:24:02 ucs opendkim[7284]: 4A96A21F2: DKIM-Signature field added (s=03122017, d=cubewerk.de)

Dec 4 08:24:02 ucs postfix/qmgr[7669]: 4A96A21F2: from=<test@cubewerk.de>, size=148440, nrcpt=2 (queue active)

Und der Empfäger wie hier ein Google-Postfach ist happy:

| DKIM: | ‚PASS‘ mit Domain cubewerk.de |

|---|

Quelle:

https://de.wikipedia.org/wiki/Sender_Policy_Framework

https://de.wikipedia.org/wiki/DomainKeys

‚https://kofler.info/dkim-konfiguration-fuer-postfix/‘